Req)

어떤 AWS파트너 기업이 서비스를 AWS Organization내에서 조직이름 org1으로 구축하고 있습니다.

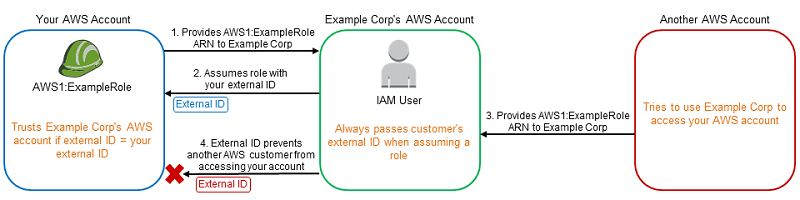

이 서비스는 파트너 회사가 AWS리소스에 고객계정인 개별로 분리된 조직이름 org2에서 접근하려는 요청이 있습니다. 그 회사는 최소 권한 보안 접속을 확립해야 하며, 고객계정으로의 접근에 API 또는 Command line툴을 사용합니다.

무엇이 가장 안전한 방법으로 org1이 org2의 리소스 접속을 허가하는 것일까요?

Sol) IAM롤, IAM롤의 신뢰정책(IAM role's trust policy), external ID

| 요구사항 | 솔루션 |

| 최소 권한 보안 접속 파트너 회사 org1이 org2의 리소스 접속요청 허가의 안전한 방법 |

ㅇ IAM role : 고객은 IAM롤을 생성해서 할당 ㅇ IAM role's trust policy : 파트너 회사는 IAM롤의 ARN(Amazon Resource Name)을 사용, 이때 ARN에 IAM롤의 신뢰정책에 external ID를 포함함 |

AWS 리소스에 대한 액세스를 서드 파티에 부여할 때 외부 ID를 사용하는 방법

- 혼동된 대리자 문제 방지(confused deputy problem) 필요 : 대리인의 요청인지 제3자의 요청인지 구분하는id로 확인

- 참조 : aws

'ITPE metacog > Cloud metacog' 카테고리의 다른 글

| [AWS SAP] 다른 VPC의 200개 계정간에 마이크로서비스 보안 통신 (0) | 2021.04.03 |

|---|---|

| [AWS SAP] 다른 리전에도 애플리케이션 자동화 배포 (0) | 2021.04.03 |

| k8s 보안 (0) | 2021.04.02 |

| [AWS SAP] AWS~온프레미스간의 Direct Connect 연결 신뢰성 확보 (0) | 2021.04.02 |

| CKA Simulator (0) | 2021.04.02 |